JET-Us

Sim-kort JET tillhandahålla en säker och obegränsad kommunikation över hela världen.

1. SORM - officiell avlyssning

Det mest uppenbara sättet - till den officiella avlyssning av regeringen.

I många länder är telefonbolagen som krävs för att ge tillgång till de linjer inom avlyssning av telefonkanaler till de behöriga myndigheterna. Till exempel i Ryssland, i praktiken sker detta tekniskt genom SORM - hårdvarusystem för att tillhandahålla funktioner sökoperationer.

Varje operatör måste installeras på din PBX integrerad modul SORM.

Om operatören inte har satt på PBX utrustning för avlyssning telefoner av alla användare av sin licens i Ryssland kommer att annulleras. Liknande program arbetar i total avlyssning Kazakstan, Ukraina, USA, Storbritannien (Avlyssning modernisering Program, tempora) Och andra länder.

Den korruption av offentliga tjänstemän och anställda i säkerhetstjänsten är välkänd. Om de har tillgång till systemet i "god mode", som mot en avgift kan du också få det. Som i alla statliga system, i den ryska SORM - en stor röra och typisk rysk slarv. De flesta av de tekniker som faktiskt har en mycket

låga kvalifikationerDet gör det möjligt att ansluta illegalt till systemet okänt för sig särskilda tjänster.Teleoperatörerna har ingen kontroll över när och vem abonnenter lyssnar på Sorm linjer. Operatören kontrollerar inte om det finns en specifik användare wiretap domstol påföljd.

"Tar en viss brottmål om utredning av en organiserad kriminell grupp, som listar de 10 rum. Man måste lyssna på någon som har något samband med denna undersökning. Du slutade strax utanför det här numret och säga att du har aktuell information om vad som är nummer ett av ledarna för den kriminell grupp", - de säger människor i know med sajten "Agentura.ru".

Således, genom SORM kan du lyssna på någon på en "laglig". Här är en skyddad anslutning.

2. Avlyssning av operatören

Mobiloperatörer i allmänhet utan några problem visar listan över samtal och rörelser historia en mobiltelefon som är registrerad på olika basstationer i sin fysiska Läge. För att få en inspelning av samtal, som den hemliga tjänsten behöver operatören för att ansluta till SORM systemet.

på Rysslands nya lagar Operatörerna är skyldiga att föra register över alla konversationer medlemmar från sex månader till tre år (den exakta termen är nu överens om). Lagen träder i kraft 2018.

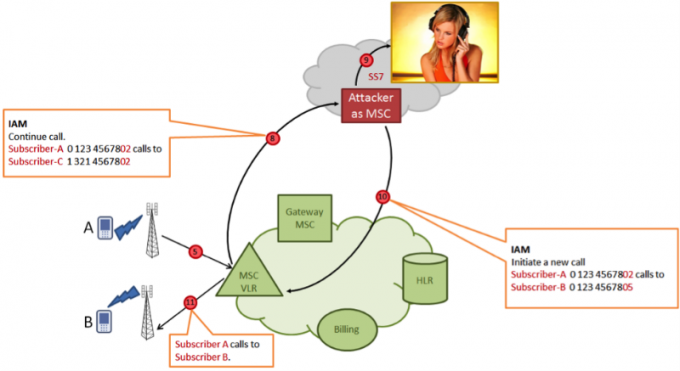

3. Anslutning till signaleringsnätet SS7

Att veta hur många av offren kan lyssna på telefonen är ansluten till ett nätverk via nätoperatören Sårbarhet SS7 signaleringsprotokoll (Signalling System № 7).

Säkerhetsexperter beskriva denna teknik på ett sådant sätt.

Angriparen piggybacks på SS7-signaleringsnätverk i vilka kanaler sänder ett overheadmeddelande Send Routing Info För SM (SRI4SM), som pekar på ett telefonnummer parameter attacke abonnent A. Som svar på abonnentens hemnätverk angripare skickar en viss teknisk information: IMSI (International Subscriber Identity) och MSC switch-adress, som för närvarande tjänstgör abonnenten.

Nästa, en angripare med ett meddelande Insert Subscriber Data (ISD) införs databasen VLR uppdaterade abonnentprofilen förändras i den adressen till faktureringssystem för att ta itu med sina egna, psevdobillingovoy system. Sedan, när attackerade partiet gör ett utgående samtal, visar det växeln istället för den faktiska faktureringssystem attackera systemet, vilket gör omkopplaren direktivet att omdirigera samtalet till en tredje part, återigen styrs av angriparen. På denna tredje part konferenssamtal gick från tre abonnenter, varav två är riktiga (samtals A och en som kallas B), och den tredje angripare obehörig inbäddade och kan lyssna på och spela in konversation.

Körning det fungerar. Experter säger att utvecklingen av SS7-signalering nätverk inte byggdes för att skydda mot sådana attacker mekanismer. Innebörden var att detta system och så täckt och skyddad från utsidan anslutningar, men i praktiken kan angriparen hitta ett sätt att ansluta sig till nätverket signalering.

Genom SS7-nätverket, kan du ansluta till var som helst i världen, till exempel i ett fattigt afrikanskt land - och du får tillgång växlar alla operatörer i Ryssland, USA, Europa och andra länder. Denna metod gör det möjligt att lyssna på vilken telefon som helst i världen, även på andra sidan jordklotet. Intercept inkommande SMS vilken telefon som helst genomförde också elementär, liksom balans överföring via USSD-begäran (för mer information se tal Puzankova Sergei och Dmitry Kurbatov på hacker konferens PHDays IV).

4. Anslutning till kabel

Dokumenten Edward Snowden blev känt att underrättelsetjänster är inte bara "officiellt" lyssna på telefonkommunikation via växlar men ansluten direkt till fiberInspelning all trafik helt. Detta gör det möjligt att lyssna på utländska aktörer, som inte ger en lyssnande installera officiellt utrustning på sina börser.

Detta är förmodligen en ganska sällsynt praxis för internationell spionage. Eftersom PBX i Ryssland och så överallt är värt ett lyssnande utrustning, finns det ingen anledning att ansluta till fiber. Kanske en sådan metod bör tillämpas endast för att fånga och fånga trafiken i lokala nätverk till lokala börser. Till exempel, för att spela in intercom i företaget, om de genomförs inom den lokala PBX eller VoIP.

5. Installera Spyware Trojan

På hushållsnivå, att det enklaste sättet att lyssna till användarens samtal på mobiltelefonen till Skype och andra program - bara installera en trojan på sin smartphone. Denna metod är tillgänglig för alla, behöver den inte befogenheter statliga underrättelsetjänster eller domstolens beslut.

Overseas brottsbekämpande myndigheter köper ofta speciella trojaner som används inget kända 0day-sårbarheter i Android och iOS för att installera programmen. Dessa trojaner uppdrag brottsbekämpande organ utveckla företag som Gamma Group (trojanska FinFisher).

Ryska brottsbekämpande myndigheter att sätta trojaner inte vettigt, om du inte vill möjligheter aktivera smartphone mikrofonen och spela in, även om användaren talar på en mobil telefon. I andra fall, med avlyssning korkåpor SORM. Därför behöver de ryska specialtjänster inte aktivt genomföra trojaner. Men det är en favorit hacker verktyg för informell användning.

Wives spionera på sina män, affärsmän studera konkurrenternas verksamhet. I Ryssland är det trojanska programvara som vanligtvis används för avlyssning räkning privatkunder.

Trojan installeras på smartphone på olika sätt: genom en falsk programuppdatering genom ett e-postmeddelande med en falsk ansökan genom en sårbarhet i Android eller populära program iTunes typ.

Nya sårbarheter i program är bokstavligen varje dag, och sedan långsamt nära. Till exempel installeras en trojan via FinFisher sårbarhet i iTunesAtt Apple inte är stängd 2008-2011-talet. Genom detta hål kan installeras på offrets dator programvara från Apple namnet.

Kanske på din smartphone redan är inställd en Trojan. Du verkar inte att smartphone batteri nyligen urladdat lite snabbare än normalt?

6. uppdatering ansökan

Istället för att installera en särskild spionprogram Trojan angripare kan göra mer smart: Välj den applikation som du frivilligt installera på din smartphone, och sedan ge honom full behörighet att få tillgång till telefonsamtal, samtal inspelning och överföring av data till en avlägsen server.

Till exempel kan det vara ett populärt spel som distribueras genom "vänster" mobila applikationskataloger. Vid första anblicken, den vanliga spelet, men med funktionen av avlyssning och inspelning av samtal. Mycket praktiskt. Användare med händerna gör att programmet kan gå online, där det skickar filerna för att spela in samtalet.

Alternativt kan skadligt program funktionalitet tillsättas som en uppgradering.

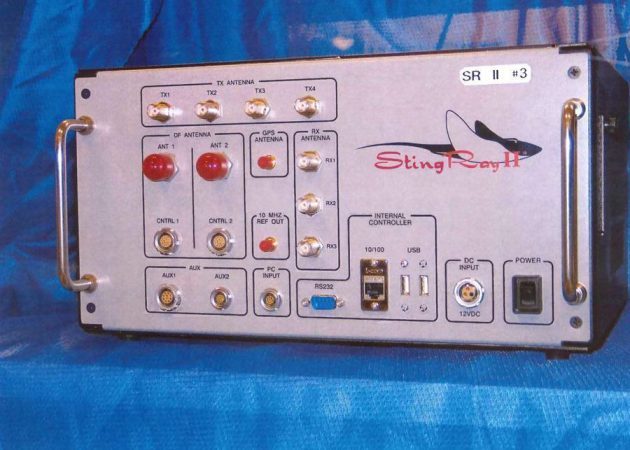

7. Förfalskade basstation

Förfalskade basstation som har en starkare signal än den verkliga BS. På grund av detta, fångar den abonnenttrafik och låter dig manipulera data i telefonen. Det är känt att de falska basstationerna används i stor utsträckning av brottsbekämpande organ utomlands.

I USA kallas populära modeller falsk BS Chevrolet.

Och inte bara brottsbekämpande organ använder sådana anordningar. Till exempel affärsmän i Kina använder ofta falska BS för mass spam till mobiltelefoner som är belägna inom en radie på hundratals meter runt. I allmänhet, Kinas produktion av "falska hundra" sätta i drift, så att de lokala butikerna är inte ett problem att hitta en liknande anordning, monteras bara på knäet.

8. hacking femtocells

miniatyr låg effekt mobila stationer att avlyssna trafik från mobila telefoner som är inom räckhåll - Nyligen har femtoceller används i vissa företag. En sådan femtocell gör det möjligt att spela in telefonsamtal alla anställda i företaget, innan omdirigera samtal till basstationen mobiloperatörerna.

Således för avlyssning av telefon du vill installera en femtocell eller hacka den ursprungliga femtocell operatören.

9. Mobile komplex för fjärr avlyssning

I detta fall, en radioantenn installeras nära abonnenten (arbetsavstånd till 500 meter). Riktantenn, ansluten till en dator, fångar telefonsignaler, och efter användning det helt enkelt tas bort.

Till skillnad från falska femtoceller eller Trojan är en illvillig användare behöver inte oroa sig för att komma till platsen och ställ in femtocell, och sedan ta bort den (eller ta bort den trojanska, inte ett spår hacking).

Funktionerna i moderna datorer är tillräckligt för att spela in GSM-signalen på ett stort antal frekvenser och sedan knäcka kryptering med regnbågens tabeller (här teknik Beskrivning Det är känt från en skicklig i Karsten Zero).

Om du frivilligt bär en universell bug automatiskt samla in en omfattande dokumentation på sig själv. Frågan är bara, som kommer att behöva detta ärende. Men om det är nödvändigt, kan han få det lätt.