Spöken på nätet. 10 mest uppmärksammade cyberattacker i historien

Miscellanea / / August 04, 2021

Från att hacka stjärnornas konton till att attackera Irans kärnkraftsprogram.

10. DarkHotel. Lyxhotellens fördärvade rykte, 2007-2014

Det skadliga spionprogrammet, även känt som Tapaoux, distribuerades av angripare"Dark Hotel": ett cyberspionagennätverk på asiatiska hotell / Kaspersky Daily genom öppna Wi-Fi-nätverk på ett antal premiumhotell. Sådana nätverk är mycket dåligt skyddade, varför hackare enkelt lyckades installera sin programvara på hotellservrar.

I Telegram -kanalen ”Livshacker»Endast det bästa skrivandet om teknik, relationer, sport, bio och mer. Prenumerera!

I vår Pinterest bara de bästa texterna om relationer, sport, bio, hälsa och mycket mer. Prenumerera!

På datorer anslutna till Wi-Fi föreslogs det att installera en officiell uppdatering av något program vid första anblicken. Till exempel Adobe Flash eller Google Toolbar. Så här var viruset oftast förklätt.

Hackarna använde också ett individuellt tillvägagångssätt: en gång låtsades DarkHotel vara en torrentfil för att ladda ner en japansk erotisk serietidning.

Efter att ha kommit på enheten erbjöd virusprogrammet att ange personuppgifter, till exempel kortnumret, vid "uppdatering", och visste också hur man läste knapptryckningar när man skrev. Som ett resultat fick angriparna tillgång till användarnamn och lösenord, liksom till hans konton.

Hackare har medvetet skapat ett virus i en hotellkedja före ankomsten av högt uppsatta gäster för att få tillgång till sina enheter. Samtidigt visste angriparna exakt var offret skulle bo och konfigurerade programmet så att det bara skulle infektera den enhet de behövde. Efter operationen raderades all data från servrarna.

DarkHotels mål var toppchefer för stora företag, framgångsrika entreprenörer, högt uppsatta politiker och tjänstemän. De flesta inbrotten gjordes'Dark Hotel' hackar riktar affärsresenärer: Report / NBC News i Japan, Kina, Ryssland och Korea. Efter att ha fått konfidentiell information utpressade tydligen hackare sina offer och hotade att sprida sekretessbelagd information. Den stulna informationen användes också för att söka efter nya mål och organisera nästa attacker.

Det är fortfarande okänt vem som låg bakom dessa cyberbrott.

9. Mirai. The Rise of Smart Devices 2016

Tillsammans med bommen av olika enheteransluten till Internet - routrar, smarta hem, kassaregister online, videoövervakningssystem eller spelkonsoler - det finns också nya möjligheter för cyberkriminella. Sådana enheter är vanligtvis dåligt skyddade, så att de lätt kan infekteras av ett botnät. Med sin hjälp skapar hackareVad är en cyberattack? / Cisco nätverk av komprometterade datorer och andra enheter, som sedan styrs utan deras ägares vetskap.

Som ett resultat kan enheter som är infekterade av botnät sprida viruset och attackera mål som definieras av hackare. Till exempel att överväldiga servern med förfrågningar så att den inte längre kommer att kunna behandla förfrågningar och kommunikation med den går förlorad. Detta kallas en DDoS -attack.

Botnätet med det sonorösa namnet Mirai ("framtid" från japanska) har blivit särskilt känt. Under årens lopp infekterade den hundratusentals nätverksanslutna routrar, övervakningskameror, digitalboxar och annan utrustning vars användare inte brydde sig om att ändra sina fabrikslösenord.

Viruset kom in i enheter genom ett enkelt val av en nyckel.

Och i oktober 2016 fick hela denna armada emotK. Kochetkova. Vad hände med Twitter, PayPal, Amazon och andra amerikanska tjänster / Kaspersky Daily signal för att fylla på med samtal från leverantören domännamn Dyn. Detta drev ner PayPal, Twitter, Netflix, Spotify, PlayStation -onlinetjänster, SoundCloud, The New York Times, CNN och cirka 80 andra Dyn -användarföretag.

Hackergrupperna New World Hackers och RedCult tog ansvar för attacken. De ställde inga krav, men den totala skadan från driftstopp för onlinetjänster uppgick till cirka 110 miljoner dollar.

Det var möjligt att bekämpa Mirai genom att omfördela trafik och starta om enskilda komponenter i Dyn -systemet. Vad som hände väcker dock frågor om säkerheten hos smarta enheter, som kan stå för nästan hälften av alla botnäters kapacitet.

8. Skandalösa läckor av personuppgifter från kändisar från iCloud och Twitter, 2014 och 2020

Plommon orsakade en verklig resonans.

iCloud

Cyberkriminella kan få tag på användarnas personuppgifter genom att skicka bedrägliga meddelanden. Till exempel sms: ar som en varning från säkerhetstjänsten. Användaren får veta att de påstås försöka komma in i hans profil. Fake tech support erbjuder att följa en länk som faktiskt leder till angriparens webbplats och fylla i ett frågeformulär med ett användarnamn och lösenord för att skydda personuppgifter. Efter att ha tagit tag i informationen från en godtrogen person får bedragare tillgång till kontot.

År 2014 lyckades hackare på detta sättC. Arthur. Naken kändishack: säkerhetsexperter fokuserar på iCloud -säkerhetsteori / The Guardian hacka iCloud av ett antal kändisar och gör deras personuppgifter fritt tillgängliga. Avloppet var inte så mycket omfattande som högt. Till exempel har personliga fotografier av kändisar kommit till Internet, inklusive mycket kryddiga bilder. Totalt stals cirka 500 bilder. Dessutom är det möjligt att inte alla publicerades.

Kim Kardashian, Avril Lavigne, Kate Upton, Amber Heard, Jennifer Lawrence, Kirsten Dunst, Rihanna, Scarlett Johansson, Winona Ryder och andra drabbades av hacket.

Inom fyra år efter dataintrång fem hittades och grepsTidigare Hannover -lärare dömdes i "Celebgate" nakenfotohackning / WTVR hackare från USA inblandade i det. Fyra fick mellan åtta och 34 månaders fängelse, och en lyckades gå av med ett böter på 5 700 dollar.

I juli 2020 kom de under distributionenTwitter Hack / Twitter Support Thread kända Twitter -användare. En av inbrottstjuvarna övertygad sociala nätverksanställda som arbetar på IT -avdelningen. Så här fick hackarna tillgång till de nödvändiga kontona. Och sedan postade de inlägg där med ett samtal för att stödja Bitcoin och skicka pengar till den angivna kryptoplånboken. Därifrån skulle medlen förmodligen returneras i dubbelt så mycket.

Olika kända personligheter blev återigen offer: Bill Gates, Elon Musk, Jeff Bezos, Barack Obama och andra amerikanska kändisar.

Några företag också konton - till exempel Apple och Uber. Totalt påverkades ett 50 -tal profiler.

Sociala nätverk var tvungna att tillfälligt blockera hackade konton och ta bort bedrägliga inlägg. Angriparna lyckades dock höja en bra jackpot på denna bluff. På bara några timmar skickade cirka 300 användare mer änE. Birnbaum, I. Lapowsky, T. Krazit. Hackare tog över Twitter efter ”en samordnad social engineering attack” på anställda / protokoll 110 tusen dollar.

Inbrottstjuvar visade sig varaUttalande från FBI San Francisco Assistant Special Agent in Charge Sanjay Virmani om arresteringar på Twitter Cyber Attack / FBI San Francisco tre killar och en tjej mellan 17 och 22 år från USA och Storbritannien. Den yngsta av dem, Graham Clark, lyckades dölja sig som Twitter -anställd. Nu väntar unga människor på rättegång.

7. GhostNet. Kina kontra Google, människorättsförsvarare och Dalai Lama, 2007-2009

Cyberattacker och cyberspionage utförs inte bara av hackergrupper, utan också av hela stater. Så, Google kände fullt ut av hackarna i Kinas tjänst.

2009 upptäckte företaget att det hade distribuerat spionprogram med sin server i Kina i två år. Hon infiltreradeJ. Markoff. Enormt spionsystem förlorar datorer i 103 länder / New York Times minst 1295 datorer i statliga och privata företag i 103 länder.

Resurser påverkades, allt från utrikesministerier och Nato till Dalai Lamas skydd. GhostNet har också skadat mer än 200 amerikanska företag.

Med hjälp av viruset övervakade Kina regeringarna i Syd- och Sydostasien, liksom kinesiska dissidenter och människorättsaktivister. Programmet kan till exempel aktivera datorns kameror och mikrofoner för att avlyssna vad som sägs i närheten. Med sin hjälp stal också kinesiska hackare källkoden för enskilda företags servrar. Troligtvis behövdes han för att skapa sina egna liknande resurser.

Upptäckten av GhostNet spelade en stor roll i det faktum att Google stängde sin verksamhet i Kina utan att hålla ut i Mellanriket på fem år.

6. Stuxnet. Israel och USA mot Iran, 2009-2010

Cyberattacker kräver vanligtvis att offret är anslutet till Internet. För att sprida skadlig kod även bland de datorer som inte har tillgång till Internet kan angripare infektera USB -minnen.

Denna teknik användes mycket effektivt av specialtjänsterna i USA och Israel, som ville bromsa det iranska programmet för att skapa kärnvapen. Landets anläggningar för kärnkraftsindustrin isolerades dock från World Wide Web, vilket krävde ett originellt tillvägagångssätt.

Förberedelserna för operationen var utan motstycke. Hackarna utvecklade ett sofistikerat komplext virus som heter Stuxnet som agerade med ett specifikt syfte. Det angrep bara Siemens programvara för industriell utrustning. Därefter testades virusetW. J. Broad, J. Markoff, D. E. Sanger. Israeliskt test på mask kallas avgörande i Iran Nuclear Delay / The New York Times på en liknande teknik i den israeliska stängda staden Dimona.

De första fem offren (iranska företag som arbetar i kärnkraftsindustrin) varStuxnet: start / Kaspersky Daily noga utvalda. Genom sina servrar lyckades amerikanerna distribuera Stuxnet, som intet ont anande kärnvetare själva tog med sig till hemlig utrustning via flash -enheter.

Inbrottet ledde till att centrifugerna, med hjälp av vilka de iranska kärnforskarna berikade uran, började rotera för snabbt och misslyckas. Samtidigt kunde det skadliga programmet simulera normala driftavläsningar så att specialister inte skulle märka fel. Således sattes cirka tusen installationer ur spel - en femtedel av sådana enheter i landet, och utvecklingen av Irans kärnkraftsprogram bromsades och kastades tillbaka i flera år. Därför anses historien med Stuxnet vara den största och mest framgångsrika cyber sabotaget.

Viruset uppfyllde inte bara uppgiften för vilket det skapades, utan spreds också bland hundratusentals datorer, även om det inte orsakade dem någon större skada. Det verkliga ursprunget för Stuxnet fastställdes först två år senare efter att 2000 infekterade filer granskats.

5. BlueLeaks. Största amerikanska säkerhetsbyråns datastöld, 2020

Amerikanska underrättelsetjänster var själva sårbara för hackardyberattacker. Dessutom har de kriminella visat att de också kan använda listiga system. Till exempel gick angripare inte in i statliga system, utan hackade ett webbutvecklingsföretag Netsential, som försåg federala och lokala myndigheter med tekniska delningsfunktioner information.

Som ett resultat lyckades hackare från gruppen AnonymA. Greenberg. Hack Brief: Anonym stal och läckte ut en megatrove av polisdokument / WIRED stjäla mer än en miljon filer från amerikanska brottsbekämpande och underrättelsetjänster: endast 269 gigabyte information. Angriparna publicerade dessa data på DDoSecrets webbplats. Videoklipp, e -postmeddelanden, anteckningar, bokslut, planer och underrättelsehandlingar har gjorts offentligt tillgängliga.

Även om det inte fanns någon sekretessbelagd information eller uppgifter om lagöverträdelsen av de brottsbekämpande myndigheterna själva, var många av uppgifterna ganska skandalösa. Till exempel blev det känt att specialtjänsterna övervakade aktivister Black Lives Matter. Entusiaster började analysera de sammanslagna filerna och sedan publicera dem under hashtaggen #blueleaks.

Trots preliminära kontroller utförda av DDoSecrets hittades också konfidentiell data bland de läckta filerna. Till exempel information om misstänkta, offer för brott och bankkontonummer.

På begäran av USA blockerades DDoSecrets -servern med BlueLeaks -data i Tyskland. Ett brottmål har inletts mot Anonym, men det finns inga specifika misstänkta eller anklagade ännu.

4. Attack mot servrarna i det demokratiska partiet i USA, 2016

På grund av konfrontationen mellan Hillary Clinton och Donald Trump var det amerikanska presidentvalet 2016 skandalöst från början. De kulminerade i en cyberattack på det demokratiska partiets resurser, en av landets två främsta politiska krafter.

Hackarna kunde installera ett program på Demokraternas servrar med vilka de kunde hantera information och spionera på användare. Efter bortföranden angriparna gömde alla spår bakom dem.

Den mottagna informationen, som är 30 tusen mejl, överlämnades till WikiLeaks av hackareHillary Clinton E -post / WikiLeaks. Sju och ett halvt tusen brev från Hillary Clinton blev nyckeln till läckan. De hittade inte bara personuppgifter om partimedlemmar och information om sponsorer, utan också hemliga dokument. Det visade sig att Clinton, en presidentkandidat och seniorpolitiker med erfarenhet, skickade och fick konfidentiell information via en personlig brevlåda.

Som ett resultat misshandlades Clinton och förlorade valet mot Trump.

Det är fortfarande inte känt säkert vilka som stod bakom attacken, men amerikanska politiker anklagar ihärdigt ryska hackare från Cozy Bear och Fancy Bear -grupperna för detta. De, enligt det amerikanska etablissemanget, har tidigare deltagit i att hacka utländska politikers resurser.

3. Hackar NASA och det amerikanska försvarsdepartementet av en 15-årig tonåring, 1999

Jonathan James, en tonåring från Miami, hade en passion för rymden och kände till Unix -operativsystemet och C -programmeringsspråket som hans hand. För skojs skull letade pojken efter sårbarheter i resurserna från det amerikanska försvarsdepartementet och hittadeK. Poulsen. Tidigare Teen Hacker's Suicide kopplat till TJX Probe / WIRED dem.

Tonåringen lyckades installera ett spionprogram på servern på en av avdelningarna för att fånga upp officiell korrespondens. Detta gav fri tillgång till lösenord och personuppgifter för anställda på olika avdelningar.

Jonathan lyckades också stjäla koden som NASA använde för att underhålla livsstödssystemet ISS. På grund av detta försenades arbetet med projektet med tre veckor. Kostnaden för den stulna mjukvaran uppskattades till 1,7 miljoner dollar.

År 2000 fångades pojken och dömdes till sex månaders husarrest. Nio år senare misstänktes Jonathan James för att ha deltagit i en hackerattack mot TJX, DSW och OfficeMax. Efter förhör sköt han sig själv och sa i en självmordsbrev att han var oskyldig, men inte trodde på rättvisa.

2. Vill gråta. Datakrypteringsepidemi 2017

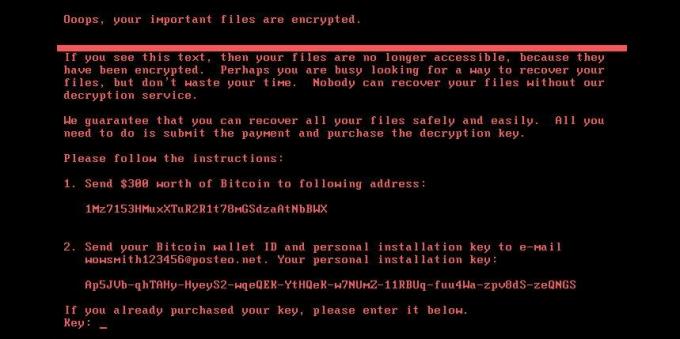

En av de mest obehagliga typerna av skadlig kod är datakryptering. De infekterar din dator och koder filer på den, ändrar typ och gör dem oläsliga. Efter det visar sådana virus en banner på skrivbordet med en begäran om att betala upprättelse för att låsa upp enheten, vanligtvis i kryptovaluta.

2017 drabbades Internet av en verklig epidemi av wcry-filer. Det är här namnet på ransomware kommer ifrån - WannaCry. För att infektera använde viruset en Windows -sårbarhet på enheter med ett operativsystem som ännu inte hade uppdaterats. Sedan blev de infekterade enheterna själva grogrund för viruset och sprider det på webben.

Upptäcktes första gången i Spanien, WannaCry smittades på fyra dagarA. Hern. WannaCry, Petya, NotPetya: hur ransomware träffade stora tider 2017 / The Guardian 200 tusen datorer i 150 länder. Programmet attackerade också bankomater, automater för biljetter, drycker och mat eller informationstavlor som körs på Windows och är anslutna till Internet. Viruset skadade också utrustning på vissa sjukhus och fabriker.

Det antas att skaparna av WannaCry ursprungligen skulle infektera alla Windows -enheter i världen, men inte lyckades skriva koden och av misstag släppa ett virus på Internet.

Efter infektion krävde skaparna av det skadliga programmet $ 300 från enhetens ägare, och senare, när aptiten spelade ut, $ 600 vardera. Användare skrämdes också av att "sätta på disken": förmodligen om tre dagar skulle beloppet öka, och om sju dagar skulle filerna vara omöjliga att dekryptera. Faktum är att det i alla fall var omöjligt att återställa data till sitt ursprungliga tillstånd.

Besegrade WannaCry -forskaren Markus Hutchins. Han märkte att innan infektion skickade programmet en begäran till en obefintlig domän. Efter dess registrering stoppade spridningen av viruset. Uppenbarligen är det så här skaparna tänkte stoppa ransomware om den kom över kontroll.

Attacken visade sig vara en av de största i historien. Enligt vissa rapporter orsakade honRansomware WannaCry: Allt du behöver veta / Kaspersky 4 miljarder dollar i skada. Skapandet av WannaCry är associerat med hackergruppen Lazarus Group. Men någon specifik synder har inte identifierats.

1. NotPetya / ExPetr. Den största skadan från hackarnas handlingar, 2016-2017

En släkting till WannaCry är en annan ransomware känd under misstänkta ryska namn: Petya, Petya. A, Petya. D, Trojan. Lösen. Petya, PetrWrap, NotPetya, ExPetr. Det spred sig också över webben och krypterade data från Windows -användare, och att betala en lösen på $ 300 i kryptokurrency sparade inte filerna på något sätt.

Petya, till skillnad från WannaCry, var specifikt riktad mot företag, så konsekvenserna av attacken visade sig vara mycket större, även om det fanns färre infekterade enheter. Angriparna lyckades ta kontrollen över MeDocs finansiella mjukvareserver. Därifrån började de sprida viruset i sken av en uppdatering. Massinfektionen tycks ha sitt ursprung i Ukraina, vilket skadlig programvara orsakade mest skada.

Som ett resultat drabbades en mängd olika företag runt om i världen av viruset. Till exempel fanns det i AustralienPetya cyberattack: Cadbury-fabriken slog till när ransomware sprider sig till australiensiska företag / The Guardian produktion av choklad, i Ukraina kom utMEN. Linnik. Vad har du gjort, Petya / Gazeta.ru kassaregister var ur funktion, och i RysslandResearrangören "Anex" stoppade försäljningen på grund av cyberattack / Fontanka.ru researrangörens arbete. Vissa stora företag, som Rosneft, Maersk och Mondelez, led också förluster. Attacken kunde ha fått farligare konsekvenser. Så, ExPetr slog tillPå grund av cyberattacker överfördes övervakningen av kärnkraftverket i Tjernobyl till manuellt läge / RIA Novosti även på infrastrukturen för övervakning av situationen i Tjernobyl.

Den totala skadan från hackning uppgick tillVad kan vi lära oss av historiens "förödande" cyberattack? / CBC News mer än 10 miljarder dollar. Mer än någon annan cyberattack. De amerikanska myndigheterna har anklagatSex ryska GRU -tjänstemän åtalas i samband med världsomspännande distribution av skadlig skadlig kod och andra störande åtgärder i cyberrymden / USA: s justitsdepartement i skapandet av "Petit" Sandworm -gruppen, som också är känd som Telebots, Voodoo Bear, Iron Viking och BlackEnergy. Enligt amerikanska advokater består den av ryska underrättelsetjänstemän.

Läs också👨💻🔓🤑

- Black mining: hur man tjänar pengar genom andras datorer

- 14 otroligt coola filmer om programmerare och hackare

- Hur skyddspersonal skyddar personlig information

- Online bluff: hur du kan bli lurad på sociala medier

Forskare talar om dussintals symptom på COVID-19 som kan kvarstå i mer än 6 månader

Forskare har nämnt de karakteristiska symptomen på delta -stammen av coronaviruset. De skiljer sig från den vanliga COVID-19